- Đoán mật khẩu

- Dò tìm triệt để (hay thường được gọi là “tấn công brute-force”): kẻ tấn công sẽ “đoán” mật khẩu với sự hỗ trợ của máy tính để dò tìm và thử tất cả các tổ hợp ký tự mà người dùng có thể sử dụng làm mật khẩu.

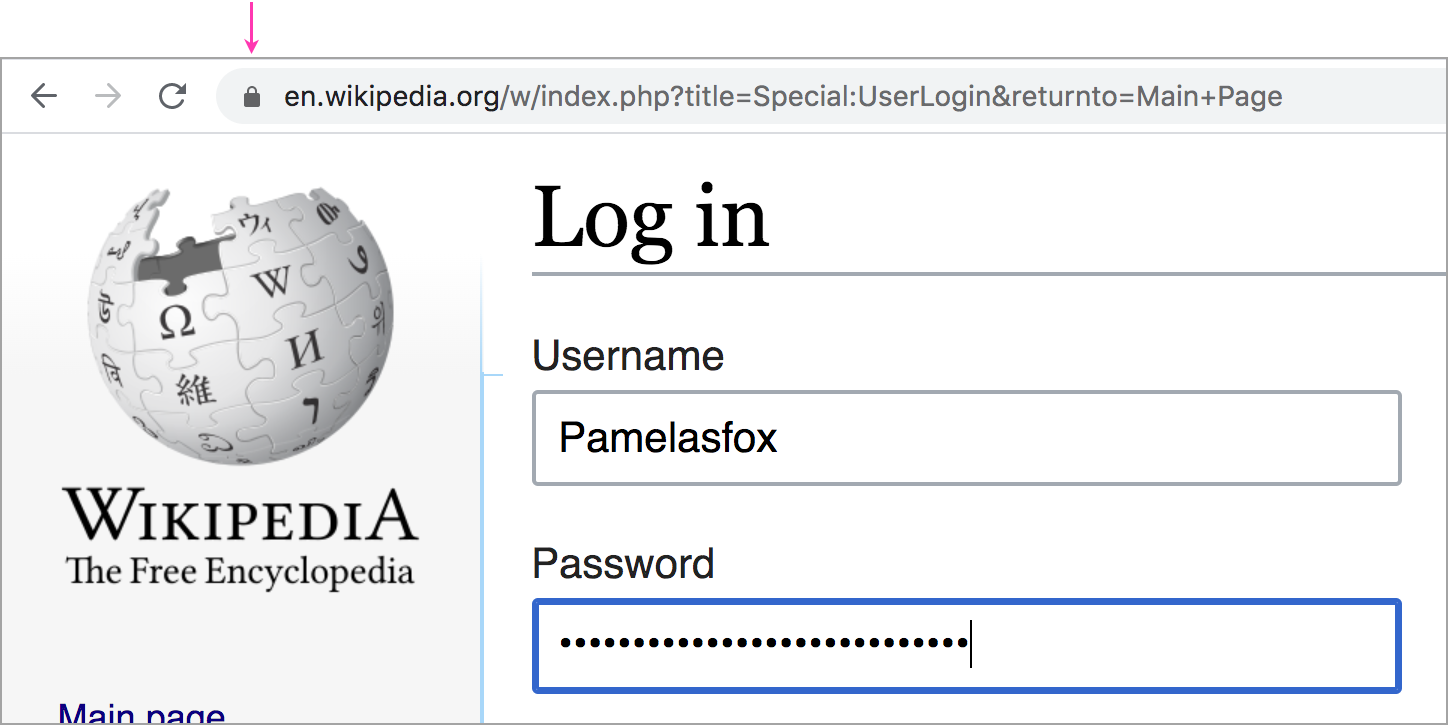

- Nhồi thông tin xác thực (hay “tấn công cresential stuffing”): kẻ tấn công sẽ sử dụng thông tin đăng nhập đã bị lộ của người dùng ở một trang web này để truy cập vào trang web khác

- Phần mềm độc hại, đặc biệt là phần mềm theo dõi bàn phím

- Tấn công giả mạo

Cách đặt mật khẩu mạnh

- Mật khẩu không phổ biến để tránh bị đoán ra. Nhiều người hay “tái sử dụng” mật khẩu cũ bằng cách thêm số “1” hoặc đặt dấu “!” ở cuối mật khẩu. Kẻ tấn công có thể dựa vào thói quen phổ biến này của người dùng và chiếm đoạt mật khẩu dễ dàng hơn.

- Mật khẩu đủ phức tạp để tránh bị dò tìm. Mật khẩu mạnh cần phải dài và bao gồm nhiều loại ký tự, chẳng hạn như dùng cả số và ký hiệu, thay vì chỉ dùng các chữ cái. Nếu chúng ta tạo mật khẩu có ký tự và chỉ bao gồm các chữ cái latinh thông thường, chúng ta có thể tạo ra khoảng , hay mật khẩu. Nhưng nếu chúng ta tạo mật khẩu dài ký tự, bao gồm cả chữ in hoa và chữ thường, thì số mật khẩu có thể được tạo ra sẽ là , hay mật khẩu. Như vậy, dù ta chỉ thay đổi cấu trúc mật khẩu một chút, thì số lượng mật khẩu mà kẻ tấn công phải dò tìm cũng sẽ thay đổi rất nhiều, từ đó ảnh hưởng tới khả năng đoán ra mật khẩu của chúng.

- Mật khẩu không trùng lặp để tránh bị tấn công nhồi thông tin xác thực. Bằng cách này, kẻ tấn công sẽ không thể sử dụng mật khẩu mà chúng đã chiếm đoạt được từ một tài khoản để truy cập vào tất cả các tài khoản khác của người dùng.

Tmt1pw!!!. Bạn cũng có thể viết tắt lời bài hát yêu thích để tạo ra một mật khẩu vừa dễ nhớ, vừa đảm bảo về độ mạnh. 🎶chanthuc-vat-bachtuoc-apdung.Lưu ý khi nhập mật khẩu trên các trang web và ứng dụng

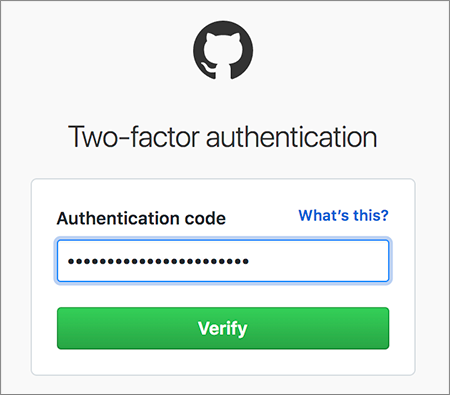

Các yếu tố xác thực

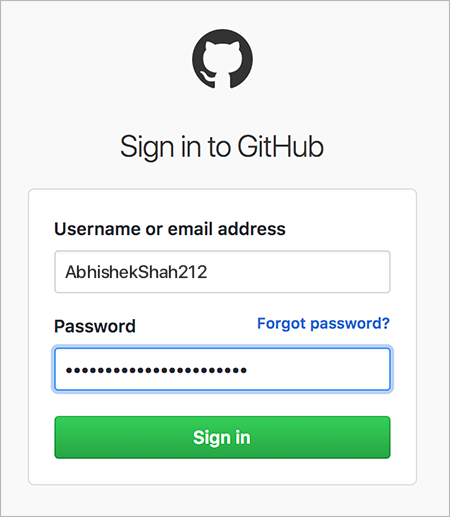

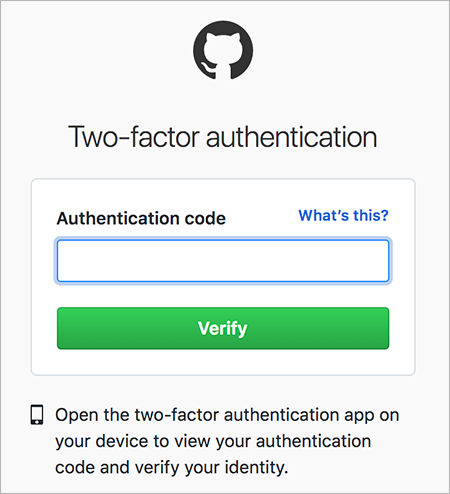

- Bằng chứng dựa trên sự hiểu biết (tức là thứ bạn biết). Bạn thường xác minh danh tính của mình trên một trang web bằng cách cung cấp mật khẩu. Mật khẩu của bạn là ví dụ cho một điều gì đó mà bạn biết. Các ví dụ tương tự chính là mã PIN hoặc cụm từ.

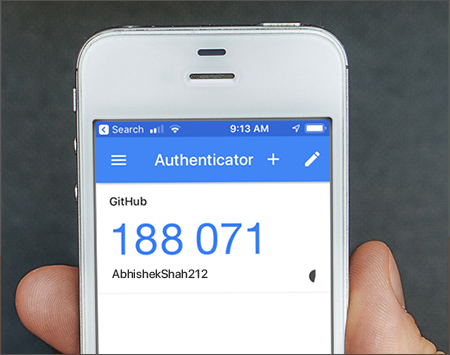

- Bằng chứng dựa trên tính sở hữu (tức là thứ bạn có). Máy ATM xác minh danh tính của người dùng bằng cách yêu cầu họ cung cấp thẻ ngân hàng để làm bằng chứng. Thẻ ngân hàng của bạn là ví dụ cho một thứ mà bạn có. Ví dụ tương tự bao gồm điện thoại, chìa khóa hoặc thẻ bảo mật.

- Bằng chứng dựa trên đặc điểm sinh trắc học (tức là thứ tạo nên bạn). Những mẫu điện thoại hiện đại có thể xác minh danh tính của bạn bằng cách quét dấu vân tay. Dấu vân tay là ví dụ cho một thứ vốn có trên cơ thể và là đặc điểm riêng tạo nên bạn. Các ví dụ khác bao gồm nhận dạng khuôn mặt hoặc giọng nói.